Ce este un atac cibernetic ransomware și cum funcționează

Ransomware este un tip de malware care blochează și criptează datele, fișierele, dispozitivele sau sistemele unei victime, făcându-le inaccesibile și inutilizabile până când atacatorul primește o plată drept răscumpărare.

Malware-ul este termenul umbrelă pentru orice software rău intenționat care permite accesul neautorizat la sistemele unui utilizator.

Ransomware-ul este un subset al malware-ului care solicită plată pentru a debloca și decripta datele, permițând victimei să-și recapete accesul.

Ce este un atac ransomware

Primele versiuni ale ransomware-ului foloseau doar criptarea pentru a împiedica victimele să-și acceseze fișierele și sistemele.

Victimele care aveau backup-uri regulate puteau să-și restaureze datele, anulând astfel necesitatea de a plăti o răscumpărare.

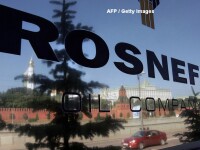

Ransomware-ul poate fi devastator pentru persoane fizice, organizații și chiar țări.

Deoarece continuă să fie de succes, aceste atacuri motivate financiar devin din ce în ce mai comune.

Raportul "Investigațiile privind încălcările de date din 2023" al Verizon a constatat că ransomware-ul a fost implicat în 24% din toate atacurile cibernetice, iar alt raport a arătat că 66% dintre organizații au fost victimele unui atac de ransomware în ultimul an, în timp ce 76% dintre acele atacuri au dus la criptarea datelor.

Cum funcționează aceste atacuri cibernetice

Ciclul de viață al ransomware-ului are șase etape generale:

distribuția și infectarea malware-ului;

comandă și control;

descoperire și mișcare laterală;

furt malefic și criptare de fișiere;

extorcare;

rezoluție.

Înainte ca atacatorii să poată cere o răscumpărare, ei trebuie să infiltreze sistemele victimelor și să le infecteze cu malware. Cei mai comuni vectori de atac ransomware sunt phishing-ul, Protocolul Desktop Remote (RDP) și abuzul de credențiale, și vulnerabilitățile de software exploatabile:

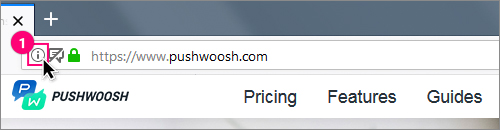

Phishing. Acesta este cel mai popular tip de manipulare socială și continuă să fie principalul vector de atac pentru toate tipurile de malware. Atacatorii încarcă e-mailuri care par legitime cu linkuri și atașamente infectate pentru a-i păcăli pe utilizatori să instaleze malware-ul fără să știe.

Smishing-ul, vishing-ul, spear phishing-ul și atacurile de pe site-uri de încredere sunt toate forme de phishing și scheme de manipulare socială pe care atacatorii le folosesc pentru a-i înșela pe oameni să inițieze instalarea malware-ului.

Vulnerabilitățile de software. Acestea sunt, de asemenea, un țel frecvent pentru atacurile ransomware. Atacatorii infiltrează sistemele unei victime atacând software-ul învechit.

Etapa a doua este când un server de comandă și control (C&C) configurat și operat de atacatorii de ransomware trimite cheile de criptare către sistemul țintă, instalează malware suplimentar și facilitează alte etape ale ciclului de viață al ransomware-ului.

Etapa a treia constă în doi pași și implică mai întâi atacatorii care adună informații despre rețeaua victimei pentru a-i ajuta să înțeleagă mai bine cum să lanseze un atac de succes, și apoi răspândirea infecției către alte dispozitive și creșterea privilegiilor de acces pentru a căuta date valoroase.

Etapa a patra implică furt și criptare de fișiere. În această etapă, atacatorii trimit datele către serverul C&C pentru a le folosi în atacurile de extorcare în viitor. Atacatorii apoi criptează datele și sistemele folosind cheile trimise de la serverul lor C&C.

Atacatorii cer o plată de răscumpărare. Organizația știe acum că este o victimă a unui atac de ransomware.

Organizația victimă trebuie să acționeze pentru a aborda și a își reveni din atac.

Acest lucru ar putea implica restaurarea backup-urilor, implementarea unui plan de recuperare ransomware, plata răscumpărării, negocierea cu atacatorii sau reconstruirea sistemelor de la zero.

Tipuri de atacuri ransomware

Ransomware-ul este definit și categorizat în funcție de modul în care este livrat și ce impact are. Livrarea include ransomware ca serviciu (RaaS), livrare automată (nu ca serviciu) și livrare operată de oameni. Impactul ar putea fi indisponibilitatea datelor, distrugerea datelor, ștergerea datelor și exfiltrarea datelor și extorcare.

Ransomware de tip locker blochează victimele din datele sau sistemele lor în întregime.

Ransomware-ul de tip crypto criptează toate sau unele dintre fișierele victimelor.

Scareware-ul sperie victimele, inducându-le în eroare că dispozitivele lor sunt infectate cu ransomware când, de fapt, nu ar fi. Atacatorii apoi îi înșeală pe victime să cumpere software care va elimina presupusul ransomware, când de fapt fură date sau descarcă malware suplimentar.

Extortionware, cunoscut și sub numele de leakware, doxware și exfiltrationware, implică atacatori care fură datele victimelor și amenință să le facă publice sau să le vândă pe dark web.

Wiper malware acționează ca ransomware, dar în realitate este o formă distructivă de malware care șterge datele din sistemele victimelor, chiar dacă acestea fac plăți de răscumpărare.

Ransomware-ul cu dublă extorcare criptează datele victimelor și le expun datele pentru a șantaja victimele să plătească o răscumpărare, potențial de două ori.

Atac ransomware la spitalele din România

În luna februarie 2024, Directoratul Național de Securitate Cibernetică (DNSC) a fost alertat cu privire la un atac cibernetic de tip ransomware, care a lovit un furnizor de servicii critic pentru mai multe spitale din țară.

Conform informațiilor inițiale, o echipă de experți ai DNSC a fost rapid desfășurată la fața locului pentru a investiga amploarea și impactul acestui incident.

Potrivit declarațiilor oficiale emise de DNSC, atacul pare să fie orchestrat cu ajutorul aplicației ransomware Backmydata, un virus din periculoasa familie Phobos, care a criptat datele stocate pe serverele multiplelor spitale din România, toate folosind platforma informatică HIPOCRATE.

Un total de 21 de spitale au fost confirmate că au fost afectate de acest atac devastator. Printre acestea se numără Spitalul de Pediatrie Pitești, primul afectat încă de pe 10 februarie 2024, iar celelalte unități medicale au resimțit impactul începând cu 11-12 februarie 2024.

Lista spitalelor afectate cuprinde instituții esențiale precum Spitalul Județean de Urgență Buzău, Spitalul Județean de Urgență Slobozia, Spitalul Clinic Județean de Urgență "Sf. Apostol Andrei" Constanța și multe altele, punând sub presiune capacitățile critice de furnizare a îngrijirii medicale în întreaga țară.

Pe lângă aceste spitale, conform datelor furnizate de DNSC, alte 79 de unități din sistemul de sănătate au fost izolate de la internet pentru a preveni o posibilă extindere a atacului și pentru a efectua investigații amănunțite pentru a determina dacă acestea au fost sau nu ținta principală a atacului.

Majoritatea spitalelor afectate au confirmat că dețin copii de siguranță ale datelor de pe serverele compromise, cu informații salvate relativ recent, ceea ce ar putea facilita procesul de restaurare a serviciilor și a datelor vitale.

Cu toate acestea, situația rămâne delicată, iar echipele de securitate cibernetică lucrează neîncetat pentru a minimiza impactul acestui atac asupra sistemului de sănătate din România și pentru a stabili responsabilitățile și consecințele acestei intruziuni periculoase în mediul digital al țării.

DNSC îndeamnă toate entitățile din sectorul sănătății, fie că au fost sau nu afectate de atacul ransomware Backmydata, să efectueze scanarea propriilor infrastructuri IT&C folosind scriptul de scanare YARA.